设备告警日志分析及处理 |

您所在的位置:网站首页 › 态势感知数据 告警 事件 › 设备告警日志分析及处理 |

设备告警日志分析及处理

|

介绍

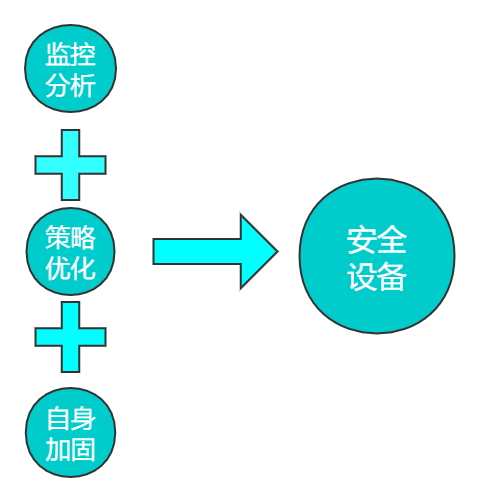

在整个攻防演练的过程中,我们主要要注意安全监控与分析、安全策略优化、安全设备的自身加固。这三部分都是保障网络安全的重要手段。一旦边界设备被入侵,那么就意味着全部都将失守。 根据百度百科的描述,防火墙技术是通过有机结合各类用于安全管理与筛选的软件和硬件设备,帮助计算机网络于其内、外网之间构建一道相对隔绝的保护屏障,以保护用户资料与信息安全性的一种技术。 在红蓝对抗中,防火墙一般部署在网络边界和区域边界。前期准备主要是梳理防火墙的访问控制规则和对一些源IP进行处理。

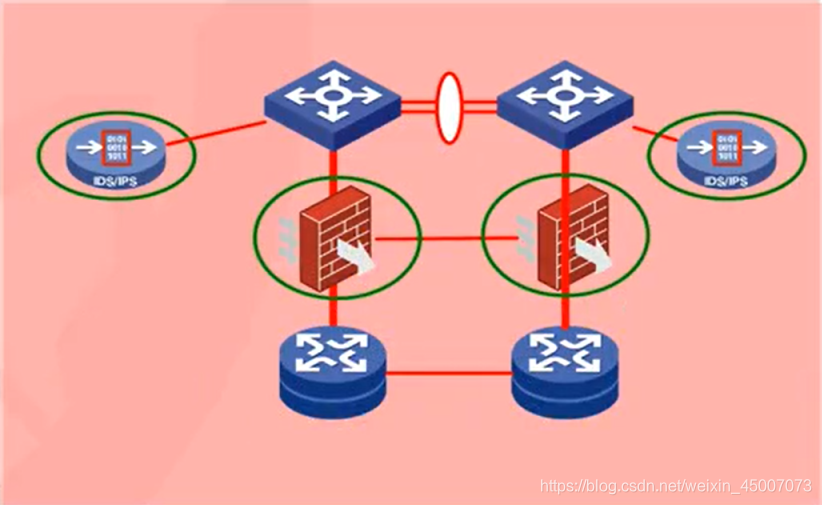

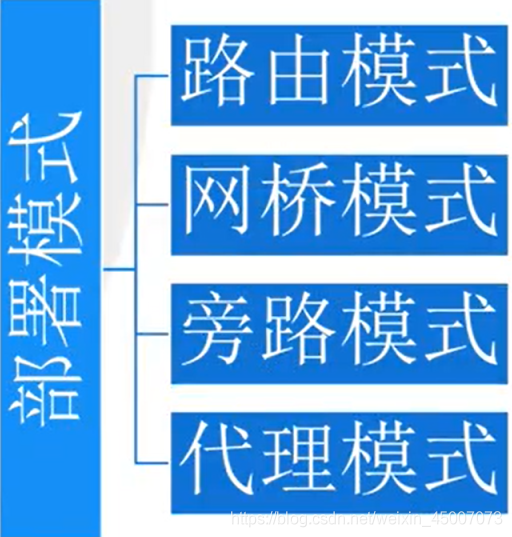

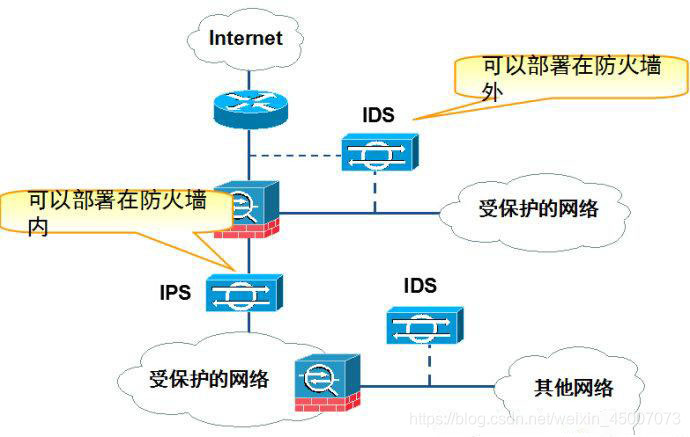

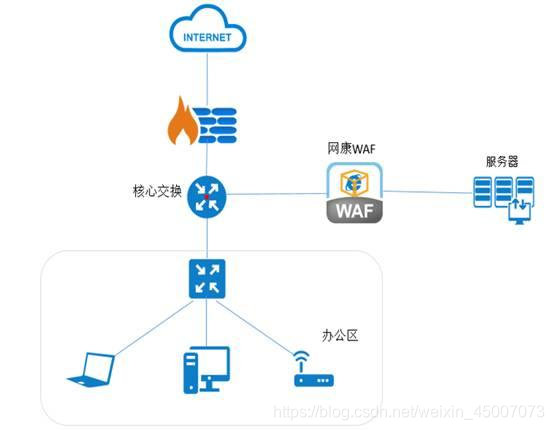

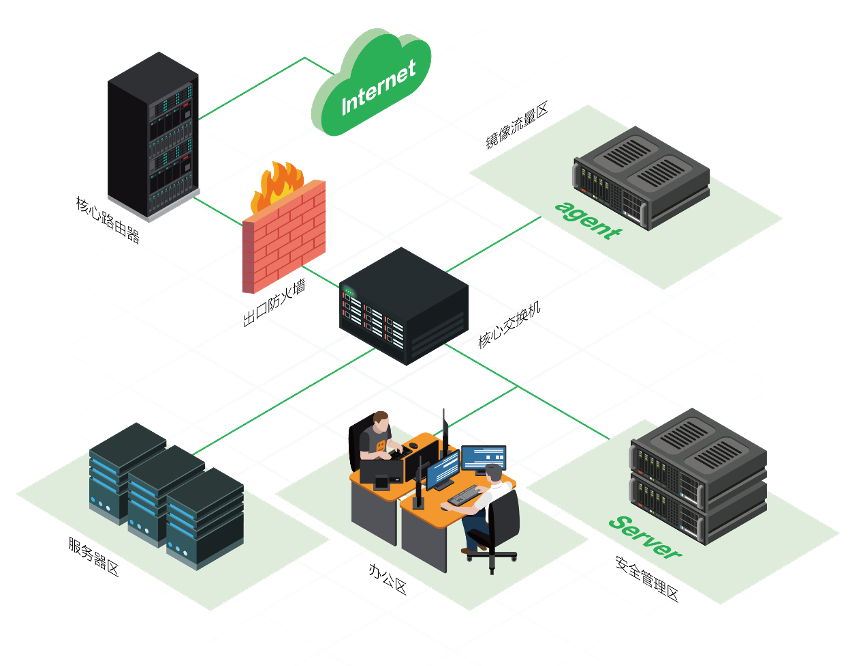

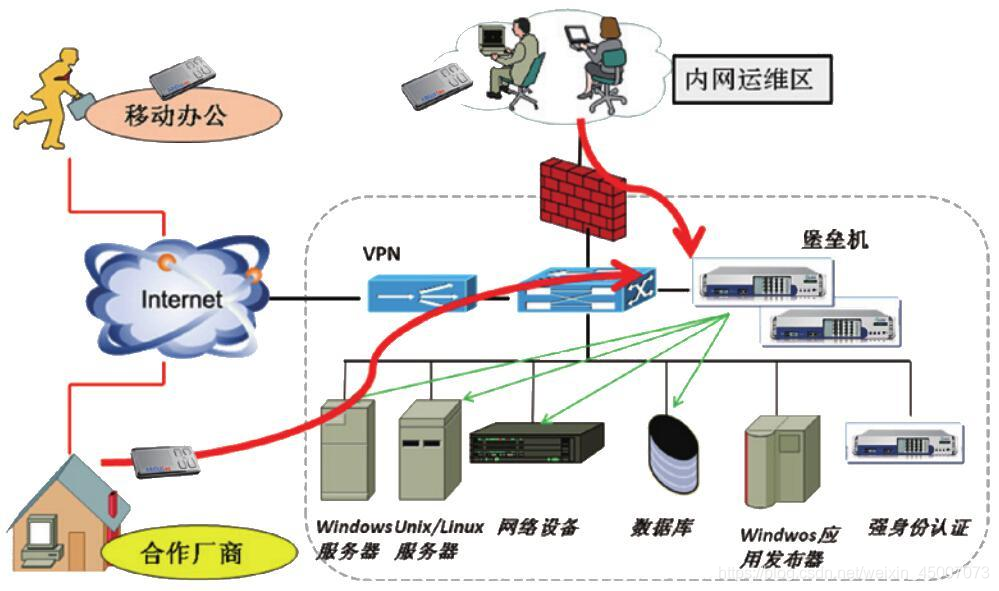

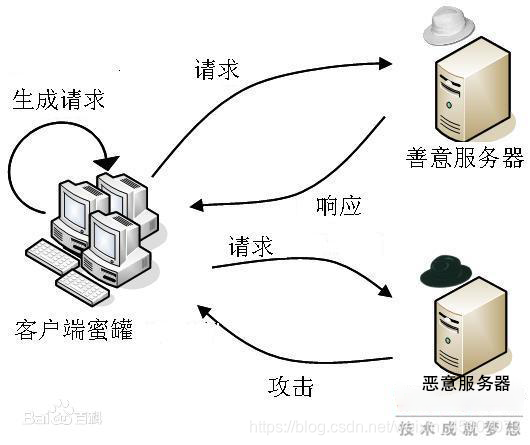

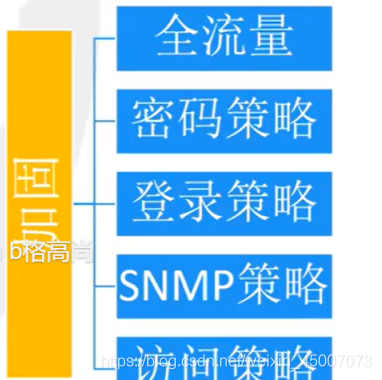

入侵检测系统(intrusion detection system,简称“IDS”)是一种对网络传输进行即时监视,在发现可疑传输时发出警报或者采取主动反应措施的网络安全设备。它与其他网络安全设备的不同之处便在于,IDS是一种积极主动的安全防护技术。 在红蓝对抗中,IDS的主要部署为旁路部署,主要是对经过IDS的流量进行检测,检查规则匹配后产生告警事件。IDS能精准地发现网络中包括溢出攻击,拒绝服务攻击,代码执行攻击,扫描,弱口令,爆破等攻击事件。IDS能详细地审计到详细记录攻击事件的五元组,攻击内容,攻击特征,报文等信息,对攻击溯源提供情报。 入侵防御系统(IPS: Intrusion Prevention System)是电脑网络安全设施,是对防病毒软件(Antivirus Programs)和防火墙(Packet Filter, Application Gateway)的补充。 入侵防御系统(Intrusion-prevention system)是一部能够监视网络或网络设备的网络资料传输行为的计算机网络安全设备,能够及时的中断、调整或隔离一些不正常或是具有伤害性的网络资料传输行为。在红蓝对抗中,IPS也会在边界区域进行部署。 Web应用防火墙是通过执行一系列针对HTTP/HTTPS的安全策略来专门为Web应用提供保护的一款产品。WAF应用防火墙一般部署在DMZ区域或针对于对外服务的区域边界,一般为串联的部署或旁路部署。WAF和IDS或IPS相比,WAF更侧重于对应用层的防护,部分WAF产品也支持敏感信息泄露检查和HTTPS防护的功能。 全流量威胁分析系统是拥有自主专利的基于机器学习技术的新一代安全产品,其主要目标旨在适应攻防的变种和更新发展,准确监控网络传输或者系统的入侵动作,并预测黑客的下一步攻击行为。实现了动态地、主动地检查是否有可疑活动或者违反企业安全策略的行为;并及时针对可疑行为发出警报或者采取主动反应措施。实现事前告警、事中预测、事后取证,为企事业单位用户提供高检出、易运营、可追溯的网络入侵检测解决方案。 全流量设备可以根据攻击事件进行筛查,可以进行威胁情报的匹配,恶意文件的沙箱检查,可以通过更多的手段查询日志,可以展示外网的风险和内网安全的产品。如下图我们可以把全流量威胁分析系统部署在服务端上 抗DDOS设备一般采取主动防护和被动防护的方式,保障网络和业务的连续性,它分为串联部署和旁路部署,一般会对大型网络或系统进行集中式部署。 堡垒机堡垒机,即在一个特定的网络环境下,为了保障网络和数据不受来自外部和内部用户的入侵和破坏,而运用各种技术手段监控和记录运维人员对网络内的服务器、网络设备、安全设备、数据库等设备的操作行为,以便集中报警、及时处理及审计定责。 堡垒机也是一个审计系统,它的核心功能是进行身份验证,授权,操作审计,账号管理等,堡垒机类似于访问的唯一入口,一般堡垒机部署在运维管理区域或核心区域。堡垒机的权限,安全和访问控制是非常重要的,所有的用户授权都会录入到堡垒机上。 蜜罐技术本质上是一种对攻击方进行欺骗的技术,通过布置一些作为诱饵的主机、网络服务或者信息,诱使攻击方对它们实施攻击,从而可以对攻击行为进行捕获和分析,了解攻击方所使用的工具与方法,推测攻击意图和动机,能够让防御方清晰地了解他们所面对的安全威胁,并通过技术和管理手段来增强实际系统的安全防护能力。 在红蓝对抗中,蜜罐是帮助蓝队得分的主要手段,蜜罐主要是运用虚假的攻击目标,消耗攻击目标的攻击效率,获取攻击方的信息。蜜罐可以帮助我们溯源攻击方的攻击手段和身份信息等功能,蜜罐部署之后要提前报备。蜜罐一般部署在内网或业务区域。 网络架构是以业务功能,管理功能,控制功能,安全防护需求化而划分的不同区域。同一区域一般要求用统一的安全访问策略,不同区域的互访需要有相应的DMZ安全策略和防火墙入侵。网络的可靠性需要边界防火墙采用边界冗余技术,要么是堆叠端口或是虚拟化、VRRP技术,这些技术是为了避免单点故障导致的安全事件,不单单是业务瘫痪,还可能是bypass设备导致的策略失效。边界安全要注意部署网络性能优化设备,边界控制设备,网络防病毒,主机防病毒等设备。 优化访问控制策略 互联网区域不能访问任何内网区域,仅允许访问DMZ区域。DMZ区域不允许主动访问互联网,有些管理员为了管理方便可能会开启DNS或ICMP服务,这就为攻击者建立隧道提供支撑。内网区域只能访问办公网。办公网访问外网时要做好管控,视业务情况允许访问内网区域或DMZ区域。增加终端安全系统及安全邮件网关,相对于信任内部用户,按需开最小开放。 加固安全设备 根据流量监控设备,应该采取所有的区域均能访问,各个方向的流量均可以监控,确保全流量的安全检查。安全设备自身要开启密码复杂度策略,开启设备仅允许部分终端登录,配备相应的证书。SNMP若是v2版本会存在明文传输的现象,SNMP策略配置好后仅允许匿名终端访问。 常见的红队攻击路径

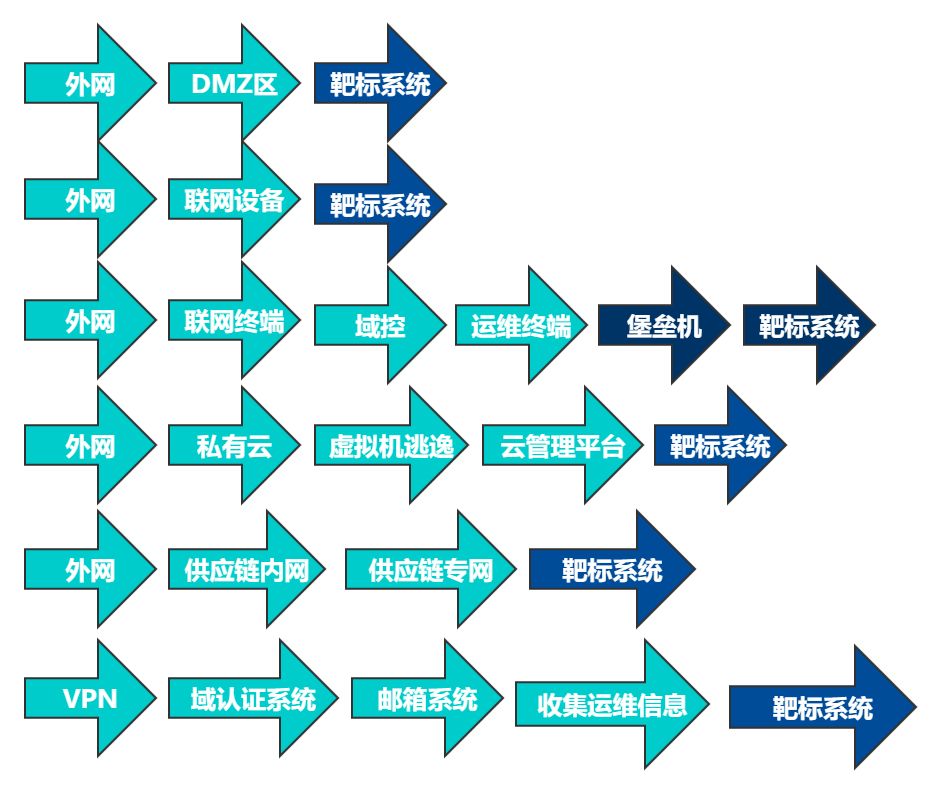

常见的红队攻击路径

可以看到,大多数红队首先展开攻击的是从外网开始入手,例如像一些web服务漏洞,系统本身漏洞,框架中间件漏洞等,一步步渗透直至控制靶标系统。 |

【本文地址】

今日新闻 |

推荐新闻 |